Halcom prevara: primer lažne e-pošte

Prevare

• INFORMACIJSKA VARNOST • KIBERNETSKA VARNOST • LAŽNE RAČUNE • PREVARA • VISHING • GOLJUFIJE •

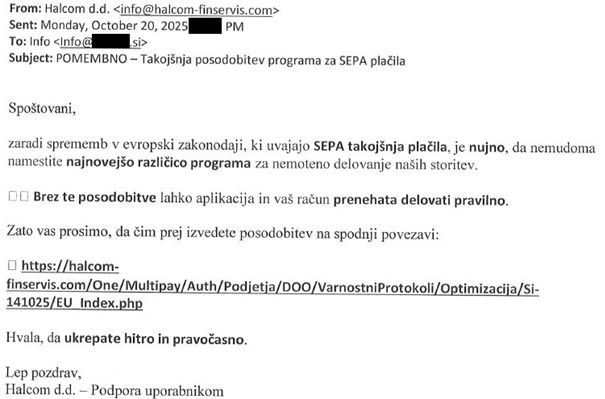

Slovenska podjetja se ponovno soočajo z izjemno nevarnim valom spletnih prevar, povezanih z lažnimi računi in zlorabo imena priznane družbe Halcom. Policija je sporočila, da je prejela okoli deset prijav, skupna škoda pa presega milijon evrov. Samo na območju Policijske uprave Koper je bila ena gospodarska družba oškodovana za kar 92.000 evrov. Spletni goljufi so izkoristili aktualne informacije o novi zakonodaji na področju SEPA plačil ter v podjetja množično pošiljali verodostojno oblikovana, a popolnoma lažna elektronska sporočila, v katerih so pozivali k »nujni posodobitvi« aplikacij za elektronsko bančništvo. Posamezniki, ki so sporočilu verjeli, so postali žrtve sofisticirane phishing prevare.

Bodite previdni pri uporabi pametnih kartic/USB ključkov, USB ključ ne puščajte v računalniku, ko ne opravljate plačil.

Prevara se začne z navidez legitimnim e-sporočilom, ki posnema slog podpore Halcoma ali drugega ponudnika e-bančnih storitev. Prejemnik je pogosto prepričan, da gre za uradno obvestilo, saj goljufi v besedilo vključijo reference na novo uredbo o takojšnjih SEPA plačilih, ki je nedavno stopila v veljavo. V sporočilu prejme povezavo na spletno stran, ki je izdelana tako spretno, da je vizualno skoraj identična uradni Halcomovi MultiPay strani. Razlika je skrita v domeni: te strani se nahajajo na neznanih in nevarnih tujih domenah, ki jih Halcom nikoli ni registriral.

Prevara, s katero spletni goljufi iz podjetij izsilijo milijonske zneske

Ko prejemnik klikne na povezavo, ga lažna spletna stran pozove k vnosu e-poštnega naslova in telefonske številke. Goljufi nato žrtev dejansko pokličejo in se predstavijo kot tehnična podpora, ki želi pomagati pri »obvezni posodobitvi«. Na prevarančev računalnik jo prepričajo, da namesti aplikacijo za oddaljen dostop, najpogosteje AnyDesk. S tem dobijo popoln nadzor nad sistemom žrtve, pogosto pa zatemnijo zaslon, da oškodovanec ne vidi, kaj se dogaja. Ko žrtev vstavi kartico s certifikatom in se prijavi v spletno banko, napadalci prevzamejo nadzor in račun v nekaj minutah popolnoma izpraznijo.

Podjetja, ki so nasedla tej prevari, pogosto šele prepozno ugotovijo, da so vso komunikacijo vodili z goljufi in ne z dejansko tehnično službo. Halcom je zato že izdal opozorilo, da z napadi nima nobene povezave. Njihova uradna domena ostaja halcom.com, druge pa so del kriminalnih aktivnosti, ustvarjenih izključno za finančne goljufije. V ozadju teh napadov delujejo dobro organizirane združbe, ki uporabljajo socialno in tehnično manipulacijo ter izkoriščajo zaupanje podjetij v svoje bančne ponudnike.

Shema napada: Ker napadalci najprej zberejo podatke preko phishinga, nato pa z vishingom izsilijo nadaljnje korake (namestitev AnyDeska in dostop do banke). To so danes najnevarnejše sheme, saj lažna e-pošta + klic strokovnjaka delujeta izjemno prepričljivo.

Pri analizi primerov je policija opozorila, da se trendi spletnih prevar spreminjajo, vendar je cilj napadalcev vedno enak – pridobiti dostop do spletnega bančništva in izprazniti transakcijske račune. Prevaranti pogosto uporabljajo lažne račune, registrirajo domene z imeni, ki posnemajo znana podjetja, izvajajo telefonske klice v živo in kombinirajo klasične phishing metode z modernimi taktikami socialnega inženiringa. Posebej nevarno je, da se predstavljajo kot institucije, ki jim podjetja zaupajo, kar povečuje verjetnost uspešne prevare.

Če podjetje prejme nenavadno e-sporočilo, je ključno, da ostane pozorno. Nobena banka in noben ponudnik e-bančnih storitev ne zahteva ročne namestitve dodatne programske opreme ali posodobitev prek povezav v e-pošti. Vse spremembe, povezane s SEPA zakonodajo, izvajajo banke in ponudniki samodejno v ozadju. Resna napaka, ki jo pogosto storijo žrtve, je ta, da pokličejo nazaj na številko, ki je navedena v lažnem sporočilu. Pravilno je, da uporabniki sami poiščejo uradne kontaktne podatke na spletni strani banke ali Halcoma in jih pokličejo neposredno.

Klasični vishing napad

Podjetjem, ki so že utrpela škodo, policija svetuje, naj nemudoma zberejo vso razpoložljivo dokumentacijo: elektronsko pošto, podatke o transakcijah, telefonske številke, naslove pošiljateljev, IP-naslove ter prijavo vložijo na najbližji policijski enoti in hkrati obvestijo svojo banko. Hitrost prijave je ključna, saj lahko banke in organi pregona v prvih urah še poskušajo izslediti del denarnega toka.

Trenutna kampanja z lažnimi Halcom sporočili predstavlja prehod klasičnega poslovnega e-poštnega prevare (BEC) v tisto, kar stroka že tiho imenuje vishing-omogočena prevara (VEC) oziroma še natančneje – s klicem sproženi prevoz sredstev (VIF). Za razliko od tradicionalnega BEC, kjer napadalci računajo zgolj na ponarejene ali prevzete e-poštne niti, da nekoga prepričajo v odobritev plačila, ta val uvaja živ glasovni kanal kot odločilni vektor, ki v realnem času podre zadnje psihološke in tehnične ovire. Phishing stran tu ni več končni cilj, temveč le sprožilec za povratni klic, ki radovednega, a ne dovolj nezaupljivega zaposlenega spremeni v aktivnega sodelavca pri lastni oškodovanju – ta namreč prostovoljno preda nadzor nad zaslonom in vstavi kartico s kvalificiranim potrdilom, ker je prepričan, da “samo pomaga Halcomu rešiti težavo s SEPA skladnostjo”.

Pomembno: Halcom strankam nikili ne pošilja elektronske pošte, v katerih bi jih pozival k kliku na povezavo in vpisu zaupnih podatkov, prav tako jih ne kliče in od njih ne zahteva oddaljenega dostopa do naprave.

S kibernsko-varnostnega vidika genialnost VIF/VEC tiči v zavestnem obhodu skoraj vseh modernih zaščit, ki so jih banke v zadnjih petih letih vzpostavile. Večfaktorska avtentikacija, potiskanje podpisov prek push obvestil in vedenjska analitika postanejo povsem nepomembni takrat, ko zakoniti uporabnik pod vodstvom napadalca fizično vstavi pametno kartico in vtipka PIN, medtem ko je napadalec že v pooblaščeni seji oddaljenega namizja. Banka vidi popolnoma veljaven kvalificirani elektronski podpis s pravilnim potrdilom, izdanim pravilni pravni osebi, z delovne postaje, ki je prestala vse preverjanja končne zaščite – ni nobene anomalije, ki bi jo sistem za odkrivanje prevar lahko ujel. V terminologiji spremljanja goljufij gre za dogodek “brez trenja”: ocena tveganja 0, stopnja opozorila nič, samodejna odobritev. Edina preostala kontrola je človeška presoja, napadalci pa so scenarij optimizirali do te mere, da jo skoraj zanesljivo izničijo z uporabo nujnosti (“rok za SEPA je jutri”), avtoritete (“tehnična escalacija pri Halcomu”) in pripravljenosti pomagati (“samo preverite nov modul za takojšnja plačila”).

Še posebej zlovešče pri tej kampanji v slovenskem prostoru je, da napadalci odlično poznajo lokalni model zaupanja v kvalificirana potrdila na fizičnih karticah. V večini držav EU je poslovno bančništvo že prešlo na mobilne aplikacije ali strojne žetone, ki zahtevajo namenski prstni odtis ali pritisk na gumb za vsak podpis in s tem onemogočajo oddaljeno krajo. V Sloveniji pa je še vedno ogromno število malih in srednjih podjetij, ki uporabljajo rešitve kartica + čitalec, kjer kartica pogosto ostane trajno vstavljena v računalniku računovodje. Ob kulturni navadi odgovarjanja na nenaročene klice tehnične podpore in relativno nizki ozaveščenosti o vishingu pri finančnem osebju nastane popolna nevihta. Napadalci ne izkoriščajo programske ranljivosti, temveč socialno-tehnično, ki je ni mogoče zakrpati čez noč. Dokler organizacije ne uvedejo strogega dvojnega nadzora za vsako transakcijo nad zmernim zneskom in množično ne preidejo na neizvožljive zasebne ključe v strojnih varnostnih modulih ali mobilnih žetonih, bodo napadi VIF take prefinjenosti še naprej uspevali z žalostno regularnostjo.

Nudimo celovite storitve kibernetske zaščite za e-poštne sisteme.

-

Izvajamo sodobna izobraževanja za zaposlene, usmerjena v prepoznavanje in preprečevanje prevar kot so VEC, VIF, CEO fraud (whaling), phishing in druge.

-

Kontaktirajte nas in preverite, ali je vaš sistem varen. Pomagali vam bomo zaščititi vašo komunikacijo, finance in ugled.

Ponujamo vam strokovno pomoč pri zaščiti vašega e-poštnega sistema ter izvajamo izobraževanja zaposlenih na področju sodobnih tehnik prevar. Kontaktirajte nas še danes in skupaj bomo poskrbeli, da bo vaše podjetje korak pred kibernetskimi napadalci.

Usposabljanje zaposlenih v podjetjih

Zaposleni so prva obrambna linija vašega podjetja – in hkrati najpogostejša tarča napadalcev. Naše uvodno, a izjemno praktično usposabljanje traja 4 akademske ure in vključuje realistično phishing simulacijo, ki razkrije, kako pripravljeni so vaši zaposleni v praksi.

Program je namenjen vsem podjetjem, ki želijo hitro izboljšati varnostno kulturo, brez zapletenih tehničnih zahtev ali dolgoročnih pogodb. To je najboljši prvi korak k celoviti skladnosti z zakonodajo (NIS-2, ZInfV-1, GDPR, ISO 27001).

📄 Več o vsebini usposabljanja si oglejte v brošuri

clanek038